|

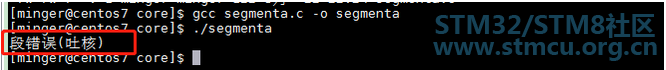

在LIinux 下C/C++中,出现段错误很多都是有指针造成的,指针声明后没有内容的存储空间,当你不指向指定的内存空间时,就会出现segmentation fault(段错误),这种情况往往能编译通过的,但是运行时就会出现在段错误。 4 _1 j% o/ C$ k4 {& \2 n, I 段错误segmentation fault,信号SIGSEGV,是由于访问内存管理单元MMU异常所致,通常由于无效内存引用,如指针引用了一个不属于当前进程地址空间中的地址,操作系统便会进行干涉引发SIGSEGV信号产生段错误。 段错误产生的原因空指针 由于空指针访问导致段错误是较为常见和简单的一种,空指针访问即尝试操作地址为0的内存区域,由于该区域内存是禁止访问的区域,所以当发生空指针访问时进程就会收到SIGSEGV信号发生Segmentation fault例如: #include <stdio.h>* `1 W5 A* g+ j1 ?; e" M# N* R: _4 ?, C: n1 k int main(int argc, char* argv[]) { int* ptr = NULL; *ptr = 0; return 0; } % o, W# A* d. h$ C1 G; ~1 O3 x5 D( f 编译运行:

恭喜,出现段错误了! 通常在项目中的遇到的空指针大多在对象访问的时候出现,一般情况下是对对象的方法进行访问,所以即使对象指针为空也不会马上出现段错误,只有当访问对象数据成员是才可能发生段错误。 野指针野指针通常有两种情况,一种是指针未初始化,指针定义后是不会自动初始化为NULL指针,它的缺省值是随机的,所以指针定义的时候就应该初始化为NULL或者合法内存;第二种是指向的内存已经释放,使用free或者delete操作并不会对指针本身进行清除,释放完后应该对指针进行重置,或者指向的对象已经超出了对象作用域范围,离开作用域的时候也应该对指针进行重置; #include <string.h>2 Q) z+ \' u5 c* X9 Q" c, k int main(int argc , char *argv[])9 k( E- v5 _& e {" T' R9 G6 l0 F9 q3 W1 D4 p+ V char *source1 = "abc";" `4 w5 Q7 U* i char *source2; ) S& U4 Q7 p: f0 L# G( y printf("first source2 is : %u\n",source2);, w( e. B% y7 m* | strcpy(source2,source1); printf("second source2 is : %s\n");) X7 E- s* r+ g* n return 0; }2 O8 l( C$ x% I k % ~2 k$ z. v9 i1 \3 [, {2 v 编译输出: 2 U2 b0 P$ N* f" x

这段程序定义了一个指向字符的指针source2,但是没有给它一个初始值。由于source2在定义时没有给初值,程序运行时系统会默认给source2一个值(732373280),而732373280是一个内存的地址,至于是哪段内存地址,谁也不知道,可能是操作系统本身所在的内存地址,也可能是一个空的内存地址。 * L0 b& V# h" c3 F; P) d9 k 野指针是危险的因为它不像空指针一样可以通过判断来识别是否指向合法内存,它可能指向一块不存在的内存页,也可能是指向一块没有访问权限的内存区域,如果是这样你应该感谢segmentation fault段错误,因为问题很快就会暴露出来而不会被蔓延,否则如果指向了一块合法内存,那对内存的破坏将会有无法预测的事情发生,可能只是纂改了你的数据,也可能是破坏了内存结构,这个时候错误可能被蔓延到一个无法预测的时刻。 堆栈越界7 j3 ?% k- j2 F8 A堆栈越界通常分为堆越界和栈越界。 / _5 h7 w6 J* V' g 堆越界破坏的是堆内存空间,堆空间通常由malloc/new分配,free/delete进行回收,由于堆内存空间分配的时候并不一定是连续的,所以如果发生堆越界可能破坏的内存属于一个毫无关系的对象,堆越界通常都会破坏堆内存结构,导致后续分配或者回收内存的时候出现异常。 #include <stdlib.h> #include <string.h> # ~5 H ^+ C; K0 g3 J+ B0 a& f % [8 I f0 ^" L+ K+ R- J& }7 k# P( m int main(int argc ,char *argv[]) {5 L. l% f7 C* E 4 ~! g5 C6 U7 ~6 v) G% F char *p=(char *)malloc(sizeof(char)*10);2 U3 m# W4 s* \! c. g char *q=strcpy(p,"This is an example of a heap error"); free(p); return 0; } $ m, ?, J9 E! g- U 编译运行: 4 G6 h) o0 m. ~, k/ s7 i# R* V

分配的堆空间为10个byte。多出来的字符被放置在10之后的内存中。一不小心发生了越界。才出现了这个堆被破坏的错误。 栈越界破坏的栈内存空间,栈空间是由系统自动分配和回收,栈空间分配是从高地址象低地址连续分配的,所以当出现栈越界破坏的都是相邻的数据块,栈越界通常修改当前函数返回地址,参数或者局部变量,如果返回地址被修改可能会产生指令错误或者执行非预期的代码,所以黑客通常通过栈越界来插入后门。 #include <string.h> #include <stdbool.h> bool fun1()- u7 l- U$ b5 l: ~$ m { char passwd[10];8 I, M. i( C/ I' M0 ~' J printf("please input your password :\n");+ J6 q1 V* c4 B- ~& l" W scanf("%s", passwd);" s8 ]6 B7 h& P6 R: K* F& }# m) I printf("your password is %s\n", passwd);( M# |& q0 i; a return true; }, |1 {8 T. O; f- | int main(): ` \# o Z; F" g" p' ]9 q) k* t { if(fun1())) `$ A( f& Q6 m1 G5 \, _- g4 f9 { { printf("ok!\n"); return 0; } return 0; } 编译运行:

如果程序崩溃出现栈破坏的情况,请检查数组越界、返回局部变量地址等等问题。在开发软件时一定要养成好习惯,不要犯这种错误,一般这种错误时很难定位的。 空段错误信息的获取dmesg命令 ‘dmesg’命令显示linux内核的环形缓冲区信息,我们可以从中获得诸如系统架构、cpu、挂载的硬件,RAM等多个运行级别的大量的系统信息。 当计算机启动时,系统内核(操作系统的核心部分)将会被加载到内存中。在加载的过程中会显示很多的信息,在这些信息中我们可以看到内核检测硬件设备。

可以看出,发生段错误的地址:0, 和指令指针地址:00000000004004e4 3 S3 V/ Y+ C- b/ P+ h catchsegv工具& g [* ]' j! q7 n3 O9 x 这里通过catchsegv 脚本测试段错误的方法,其他方法见后面相关资料。 catchsegv 利用系统动态链接的 PRELOAD 机制(请参考man ld-linux)8 L S5 L- y+ f; j man ld-linux

) A( P c# k& l E 把库 /lib/libSegFault.so 提前 load 到内存中,然后通过它检查程序运行过程中的段错误。 ! x- u1 S/ X0 [' z# n gdb + core% y% c6 p# d3 I3 c X$ y5 s* R 0 U7 b; {: J/ i, S1 d7 ^% X4 }; | 这种方式也很常用,关于gdb是linux下一个强大的debug调试程序,不熟的朋友可以参考这一篇<Linux 下Coredump分析>,这里就不多说了 $ H; @' |+ `3 g a 总结 我们在用C/C++语言写程序的时侯,内存管理的绝大部分工作都是需要我们来做的。实际上,内存管理是一个比较繁琐的工作,无论你多高明,经验多丰富,难免会在此处犯些小错误,而通常这些错误又是那么的浅显而易于消除。 8 J/ u: Q7 @' E: o4 D0 J 有条件的情况尽量借助工具对问题进行排查定位包括用于单元测试,Linux平台推荐valgrind、catchsegv等。 |

微信公众号

微信公众号

手机版

手机版