|

这门课程主要围绕STM32MPU的安全启动机制展开,内容覆盖了从基本原理到具体实现的多个方面。 新来个汇总吧课程分为以下几个部分:

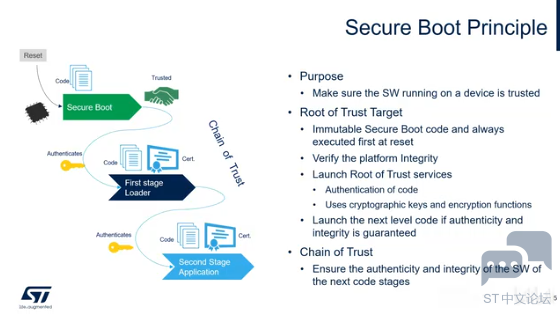

最后对整个课程内容进行了总结。 学习心得 首先,这课程真的挺干货的。我之前对安全启动的概念有点模糊,但现在明白了它在嵌入式系统里的重要性。简单来说,安全启动就是确保我们的设备从启动的那一刻起,运行的软件都是经过验证的。这对于我们这些码农的来说,是个保底的防线。

课程里头,我最感兴趣的部分是根信任(Root of Trust)。这个概念挺有意思的,就是说我们的系统启动时,会从一个固定的、不可变的代码块开始执行。这样,我们就能确保系统的最底层是安全的。这部分内容让我对STM32MPU的启动流程有了更深的理解,尤其是Boot Room到TFA的校验过程。

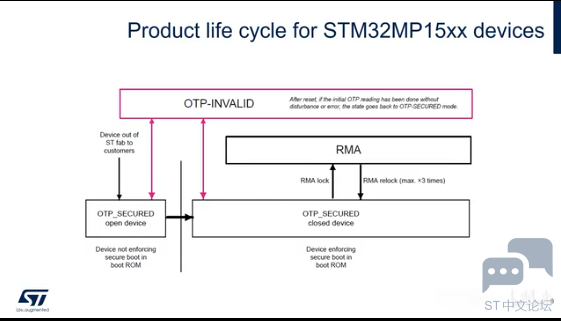

Rom行为是和Device的状态有密切关系的 然后,信任链(Chain of Trust)这部分也挺重要的。它讲的是系统的每一级代码在加载下一级代码之前,都会进行校验。这个过程就像是接力赛,每一棒都要确保下一棒的安全。我学到了怎么去验证固件的合法性,这对于我们这些搞嵌入式开发的来说,是个必须掌握的技能。 课程还讲了固件校验和信任链的具体操作,比如怎么通过OPT对Cortex-M核固件进行校验。这部分内容挺实用的,因为我可以直接应用到我的项目中去。 最后,课程还提到了从UBoot到Kernel的校验过程。这部分对我来说挺关键的,因为我经常需要处理这部分的代码,现在我知道怎么去确保这部分的安全性了。 总的来说,这门课程不仅让我对STM32MPU的安全启动有了更深入的技术理解,还给了我很多可以直接用在项目上的实用技巧。我觉得这课程挺值得的,对于我们这些搞嵌入式的技术人员来说,是个不错的学习资源。 |

微信公众号

微信公众号

手机版

手机版