|

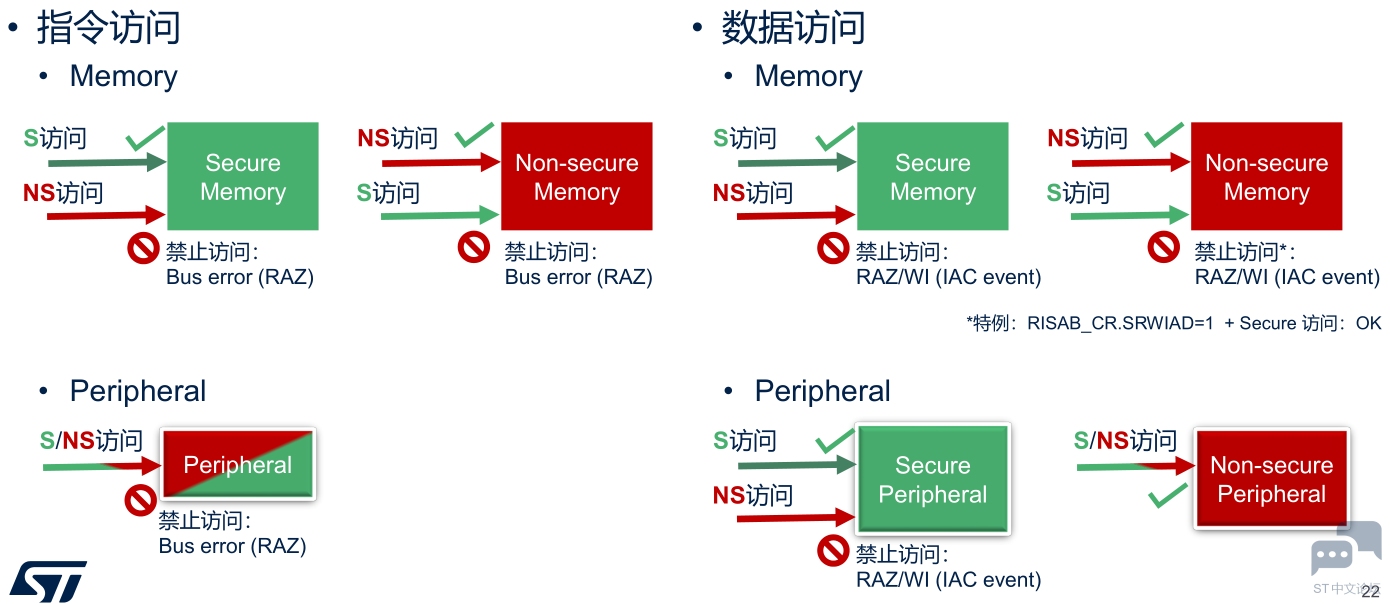

一、ARM Cortex内核发起的访问 1、内核运行的安全状态:① 安全 Secure、②非安全 Nonsecure 2、内核运行的特权模式:①特权 Privileged、②非特权 Unprivileged 3、内核发起的访问类型:①数据访问、②指令访问 4、内核访问的目标资源:Memory 存储器,Peripheral 外设 5、内核自身内部的配置和过滤:①A35: MMU、②M33: SAU/IDAU, MPU、③M0+: MPU④MMUSAU/IDAU, MPU(可能阻拦内核发起的访问,触发Fault、可能允许访问,并保持安全访问标记(S/NS)、可能允许访问,但改变安全访问标记(S →NS)) 6、最终来到总线的访问信号:①携带安全访问标记(S/NS,Priv/Unpriv)、②安全访问标记可能与内核当前的运行状态(S/NS)不一致、③固定分配的CID标记

二、内核访问资源的两级检查

三、资源侧一般规则 1、资源侧的安全访问控制;2、资源侧的特权访问控制;3、资源侧的CID访问控制

四、关于非法访问事件IAC event IAC单元会收集所有非法访问事件 1、产生IAC event的情况 ①访问违反Secure/Non-secure规则、②访问违反Privileged/Unprivileged规则、③访问违反CID过滤规则 2、当发生非法访问事件的时候 ①Trusted Domain (TDCID上的Secure Privilege) 代码可以读取IAC寄存器,获知触发非法访问的来源 • IAC_CR IAFx bit 用于使能event • IAC_SR IAFx bit 用于读取状态得知来源 • IAC_IER IAIEx bit 用于设置/清除event 3、不会产生IAC event的情况 ①RIF-aware 外设寄存器读取( 寄存器中至少有一个bit是允许读的,则不会产生IAC event) ② 由RISUP包含的非 RIF-aware外设寄存器的访问(如果whitelist中的master 通过RISC_PERy_SEMCR寄存器获取到了semaphore,则不会产生IAC event) 4、RISAB, RISAF管理的资源的非法访问 ① RISAB/RISAF有自己的IAC寄存器用于 • 查看IA事件状态、信息(S/Priv/CID/RW, Addr) • 清除IA标记等 |

【评分有奖】STM32 AI Sidekick聊天工具上线,快来体验一下吧!

【文末有奖】18年,出货150亿颗,STM32何以深入人心

我中奖啦,收到了STM32开发板,足足开心了一整天啊

我中奖啦,这敢想象吗😁😄😄

STM32 Arduino点灯和串口回环

STM32 Arduino资源文件下载到本地安装

STM32 Arduino 如何进行本地安装

STM32F429功能框图

如何在CubeMX中添加STM32F4支持包

让AI介绍STM32F429I_Disco

微信公众号

微信公众号

手机版

手机版