.png) STMCU小助手

发布时间:2022-2-19 16:44

STMCU小助手

发布时间:2022-2-19 16:44

|

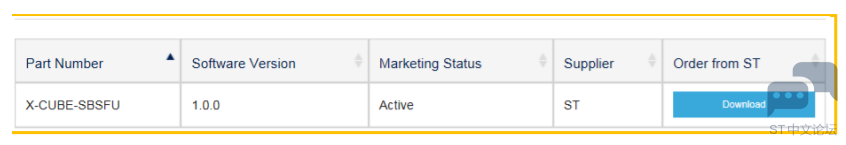

前言 STM32 X-CUBE-SBSFU 软件包已经发布,提供了安全启动(Secure Boot)和安全固件更新(Secure Firmware Update)功能。安全启动和安全固件更新使用了 STM32 内建的各种软硬件安全技术,构建了从启动开始的根信任链,可以用来防止固件克隆、恶意软件下载以及固件破坏。本文则是带领读者一步一步来体验 STM32 安全启动与安全固件更新。5 {. N' s) Z. y5 c. H7 z 硬件# Z$ _7 k0 n( o& J3 B4 t P9 D3 e STM32 NUCLEO-L476RG 开发板% U0 t1 w: f8 t7 p$ ]2 X: N0 d Mini USB 连接线7 z+ W8 p) Q8 O 6 t8 g% j# }. a, t. @- } X-CUBE-SBSFU 1.0.0 X-CUBE-SBSFU 1.0.0 安全启动以及安全更新组件。因为是安全相关的组件,下载需要发送请求并且需要得到批准。读者需要注册成为 my.st.com 用户。 5 D6 P& ]( f* G7 u8 Y ![XQ5H`CR1OZZR37G_G]Y8K94.png XQ5H`CR1OZZR37G_G]Y8K94.png](data/attachment/forum/202202/19/164530rch1rlakf3ylhpf6.png)

填写相关信息,就会进入等待批准的状态。0 l4 g0 g" W% j0 N' b7 F8 k # W( T/ z. F) t8 K1 H1 x: q! y ![DD)N2TB]I0~Y38K%Y6JIEIC.png DD)N2TB]I0~Y38K%Y6JIEIC.png](data/attachment/forum/202202/19/164530wxq4h22jmj7590vq.png)

7 ~& a( e- g4 r% I$ M 批准通过后,你会收到一份邮件,邮件里会包含下载连接。; P) w' g8 t% I# Y0 ? ; R& _+ E+ M. Y% G' ~

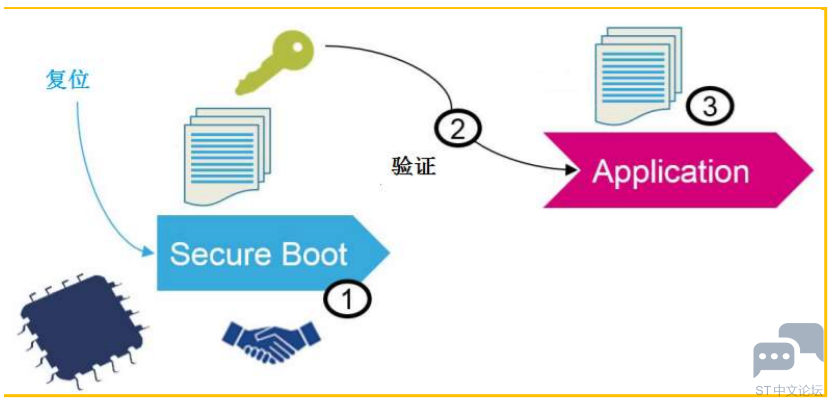

$ i! b q' X: A5 v& W SBSFU 简介3 {! g) a" @1 _3 {; Y8 ] STM32 安全启动(secure boot,简称 SB)功能检查并使能 STM32 安全功能。在执行应用程序前,“安全启动”检查应用程序的完整性以及合法性。若应用程序被非法修改,或者应用程序不具有有效的签名,则应用程序将不会被执行。“安全启动”这段代码的执行,则利用 STM32 的安全 IP,被设计成不可被跳过。, B' F1 ~* x% l3 q0 O/ o

STM32 安全固件更新(secured firmware update,简称 SFU)则接收经过加密的固件,对它进行解密,在烧写升级的固件前验证它的完整性以及合法性。不完整或者非法来源的固件将不会用来升级。 ! n1 I: z W+ q( |0 ?8 z' d ![~~U5TL]@EZBZ@YN$R`CG1TM.png ~~U5TL]@EZBZ@YN$R`CG1TM.png](data/attachment/forum/202202/19/164530j5z65bb6izv5ri6s.png)

SBSFU 安全技术概述 现实世界中 MCU 产品并非部署在安全的环境里,总是会面临各种各样的威胁和攻击。SBSFU 使用各类STM32 IP 来构建安全防线,包括:; I4 W/ ?) E' E 使用加解密工具来保证系统的完整性,合法性以及保密性。SBSFU 使用了对称密钥 AES-GCM 算法工具来进行固件的解密以及验证。解密算法可由软件实现,也可由 STM32 内建的加解密硬件IP 引擎实现。8 J# T% I9 a9 G8 X1 g r: v# e 使用 STM32 内建安全功能诸如内存保护技术来阻止外部通过 JTAG 或者内部恶意代码的攻击。5 h! Y( d9 A4 j+ N# r" Z% l SBSFU 使用了以下 STM32 安全功能来确保安全启动和安全固件更新的目标。 % W6 | o1 u: U

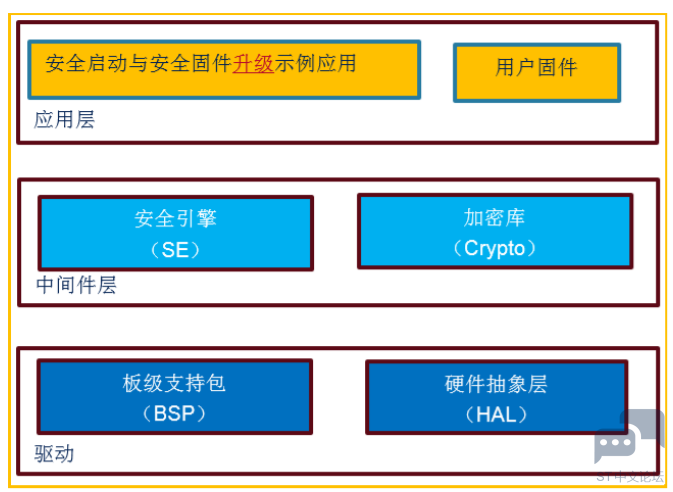

6 r& p' ]2 z% z ~, P. t SBSFU 的架构4 _8 L+ o. a' g SBSFU 整体架构如下。应用层分为两大部分,一部分是安全启动,检查固件的合法性,进行固件下载和烧写;一部分是用户固件,功能则由用户定制。 + ^/ s& ?3 r) V& d' q( }1 n

6 `3 P4 l/ n0 y( q" r3 j 安全启动中的安全引擎(SE)中间件,提供了一个受保护的环境,来保护所有的关键数据和操作---包括进行加解密操作时时访问密钥等。受保护的代码和数据都是通过唯一的调用门进行访问,不可能在调用门之外来执行受保护代码或者访问关键数据。 SBSFU 编译 需要按顺序对下列工程进行编译,因为他们之间存在依赖关系。 1.SE_KeyLib 编译成功后的输出是一个库,SE_Key_CM4_IAR.a。这个库提供获取密钥的功能。这个密钥是由 SBSFU用来解密和验证后续应用程序合法性的。密钥在这里不是以”数据“的形式出现,而是以”一段可执行代码“的形式存储,被 STM32 安全机制(PCROP)保护。% J3 p4 J) V' Q5 k. ~ X-CUBE-SBSFU 固件包里提供了一个专门的工具 KeysInject,来进行密钥到代码的转换,位于STM32CubeExpansion_SBSFU_V1.0.0\Middlewares\ST\STM32_Secure_Engine\Utilities\KeysInject\Binary\KeysInject.exe。在 windows 的命令行窗口输入以下命令:其中两个参数是用户指定的密钥字符串(在这里使用相同的密钥)。

生成的 key_table.txt 的内容应被复制到 SE_Key.c 的数组 SE_ReadKeyCode[44]中。并且该字符串由用户制作一个对应的二进制文件 OEM_KEY_COMPANY1_key.bin,后面再生成加密的用户固件时需要。! v3 K) G1 F- H( \5 E' ~ 2.SE_CoreBin 安全引擎的核心二进制文件。它作为安全引擎中间件,提供唯一的调用门(Calling gate,参见STM32L4 参考手册中的“防火墙(Firewall)“一章)给 SBSFU 示例应用来调用加解密函数。SE_KeyLib 的输出 SE_Key_CM4_IAR.a,会被该工程使用。, h$ j! }) M( J5 i 3.SB_SFU# H. i, m1 a4 i( c' g) V: J 安全启动与安全固件更新示例应用。它使用之前生成的 SE_CoreBin。在启动时,(安全启动程序“SB”)验证用户固件的签名或者认证码(MAC)来决定是否跳到用户程序执行。(安全固件更新“SFU”)如果在启动时检测到有新的固件更新,则下载加密固件,验证,以及解密安装。 4.UserAppExample 用户程序。编译输出是一个可执行程序。它也可以用来进行新版本固件(用户程序)下载,但是,它不会进行验证与安装。验证与安装时通过重启后的安全启动程序(SecureBoot)完成的。 固件加密与包装1 U) {6 I7 T* A) F# W 要创建加密的固件,需要使用 STM32 Trusted Package Creator tool。该软件安装时勾选 STM32 Trusted Package Creator tool 即可。 2 _* [3 m& o. v6 x& _

' E V4 P- s' X- G* A$ w4 U 打开 STM32 Trusted Package Creator tool,选择“SFU”标签项,随后做如下设置 固件路径: 这是之前编译的用户程序输出,即之前需要编译的四个文件中的“4. UserAppExample”' w+ I$ Y: o( ^) ~% ^4 ^ 例如:STM32CubeExpansion_SBSFU_V1.0.0/Projects/STM32L476RGNucleo/Applications/UserAppExample/EWARM/UserAppExample_A/Exe/UserAppExample_A.bin 密钥文件路径:2 F3 g5 n5 v3 ]: [- r 这是之前通过 KeysInject 工具产生的密钥二进制文件。SBSFU 软件包里已经提供了一个。% [5 u( ?" J k X 例如:STM32CubeExpansion_SBSFU_V1.0.0/Projects/STM32L476RGNucleo/Applications/UserAppExample/Binary/OEM_KEY_COMPANY1_key.bin6 m2 o/ j6 Q1 o9 D2 w 96-bits Nonce 随机数文件路径:; r P/ e1 [1 @% E0 w: w6 q; h 用户可根据需要进行定制,软件包里已经提供了一个。9 V* q: v; i2 j$ S( \$ q0 I 例如:STM32CubeExpansion_SBSFU_V1.0.0/Projects/STM32L476RGNucleo/Applications/UserAppExample/Binary/nonce.bin 固件版本:8 D/ I: b6 I5 D& e( \- M: w+ u 我们设置成 1.0。 以下是加密的用户应用程序对应的两部分(文件头和文件体)对应的路径。- |* i6 z" e( Y1 h. W a SFU 头的输出路径: 可任意设置,这里设置为工作目录 STM32CubeExpansion_SBSFU_V1.0.0。7 ^/ g4 _- v3 M- f; X0 l SFU 文件的输出路径: 可任意设置,这里设置为工作目录 STM32CubeExpansion_SBSFU_V1.0.0。1 i3 e" c L; C' j3 s4 ?) n 然后点击生成按钮,就可以生成相应的安全固件的头信息以及数据文件。 1 G5 ?) c2 [5 ] V0 b ![II50}PN4$G{$HSGU12]Y((N.png II50}PN4$G{$HSGU12]Y((N.png](data/attachment/forum/202202/19/164528oerwrvc1ee6ie8cx.png)

. D% K2 u) ?1 d4 E0 g3 M5 [ 下载用户固件+ o' F z0 A* ?) w 首先是下载 SBSFU。SBSFU 是直接编译后的结果。注意,不要选择调试,因为安全启动内部配置成不可调试。然后根据提示信息,对板子电源进行下拔插。我们使用的串口工具是 TeraTerm。如何配置Teraterm,请参考其他 STM32 文档。 8 M7 t0 u% b3 \4 N- D+ {$ E ![FN]2}]6H885TYV{Y2S8$NM1.png FN]2}]6H885TYV{Y2S8$NM1.png](data/attachment/forum/202202/19/164528mkx0lqh2cashlb7h.png)

重新连接串口中断,比如 TeraTerm,你就可以看到安全启动与安全固件更新示例正在运行。我们还没有把用户应用编译下载下去,所以这里发现不了有效的固件。 : o' N1 t: @ v# |- X

/ A( j% H! y+ v B0 j; s 接下来就是下载用户的安全固件。在进行这一步之前,先要确保已经如前所述,使用 STM32 Trusted Package Creator tool 工具生成了用户安全固件。然后,再重启开发板,按住蓝色用户按钮。然后在串口就可以看到如下输出: \ L3 N* U) ?* z2 ?8 } ![U@%EU2IE_2W{H~[}0EP]UYM.png U@%EU2IE_2W{H~[}0EP]UYM.png](data/attachment/forum/202202/19/164528t8z6xm9x3krszkl4.png)

' D0 Y$ L' ]8 h 第一步是下载用户固件的头信息,即之前在 STM32 Trusted Package Creator 这个工具中生成的”UserAppExample_A.sfuh”。选择 Teraterm 的 File->Send。选择前面生成的固件头信息文件。注意要勾选 Binary 选项。& D; ~* E# b5 ^' Z9 v 7 h2 n& I$ n" _! i( ^ ![P8{K~}0`%]KI8A2M9HZ97R0.png P8{K~}0`%]KI8A2M9HZ97R0.png](data/attachment/forum/202202/19/164527z70jktk7izjiu70i.png)

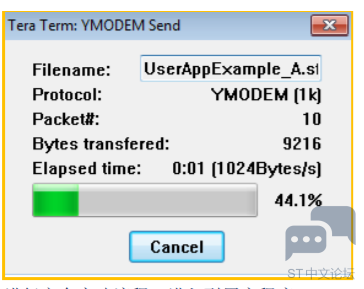

/ f- o+ L1 ?/ W: [2 n 第二步才是用户的安全固件,即之前在 STM32 Trusted Package Creator 这个工具中生成的”UserAppExample_A.sfu”:选择 YMODEM 协议来传输文件- }, k! c! k6 U ![_AM(9J]WAH{47%SUCZ_D3ZE.png _AM(9J]WAH{47%SUCZ_D3ZE.png](data/attachment/forum/202202/19/164527fccj5hlcuqllhuqo.png)

( \+ y. [3 W" D- i0 l$ g- y 固件下载时,Teraterm 会弹出一个界面显示进度

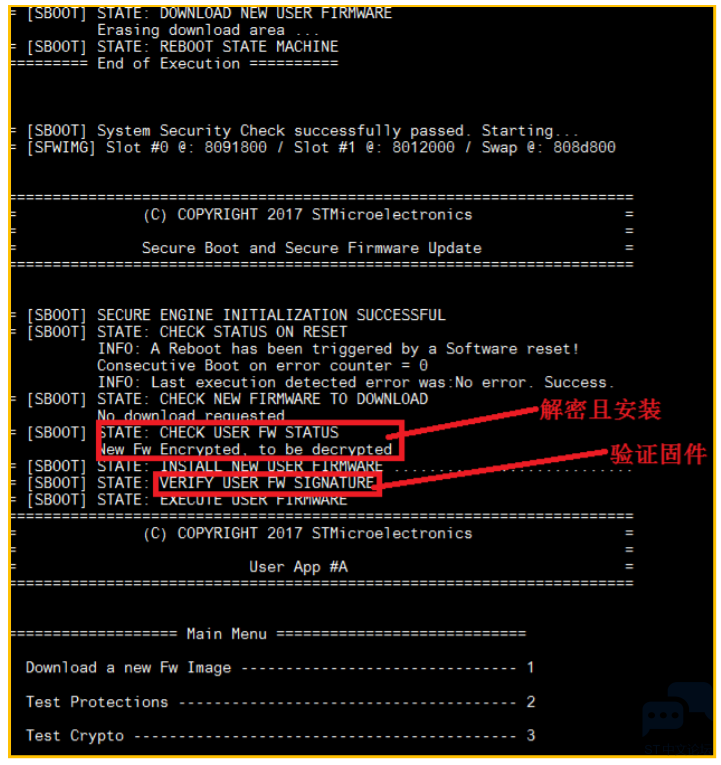

下载完成后,STM32 会自动重启,进行安全启动流程,进入到用户程序。 & }+ \; r% A! D' M) u1 T$ A5 [0 n1 f

值得一提的是,安全启动会自动设置读保护,写保护等。若想重新烧入安全启动而不是用户固件,则需要将 RDP1 改为 RDP0,同时去除写保护。4 s0 H7 z, d, c# G1 S8 t) ^: c0 t2 P / @. V0 x. t y) B$ T$ }) m/ c 总结 STM32 X-CUBE-SBSFU 软件包的发布,为开发 STM32 安全程序提供了最重要的模块:安全启动与固件更新,可以让用户从高层次来使用 STM32 的各项安全功能。 |

【2025·STM32峰会】GUI解决方案实训分享5-调通板载的NRF24L01 SPI接口并使用模块进行无线通信(发送和接收)

【2025·STM32峰会】GUI解决方案实训分享2-编译运行TouchGFX咖啡机例程(含桌面仿真)

实战经验 | Keil工程使用NEAI库的异常问题

STM32 ISP IQTune:真正零门槛的免费ISP调整软件

【经验分享】STM32 新建基于STM32F40x 固件库的MDK5 工程

意法半导体MCU双供应链策略,打消中国客户后顾之忧

【经验分享】基于STM32使用HAL库实现USB组合设备CDC+MSC

2024意法半导体工业峰会:赋能智能电源和智能工业,构筑可持续未来

ST推出灵活、面向未来的智能电表通信解决方案,助力能源转型

意法半导体 x Qu-Bit Electronix:推动新一轮的数字声音合成革命

微信公众号

微信公众号

手机版

手机版