.png) STMCU小助手

发布时间:2022-3-5 22:20

STMCU小助手

发布时间:2022-3-5 22:20

|

前言 STM32 系列支持 MPU 内存保护单元,可用来设定内存的属性和访问权限。MPU 的应用笔记提到,将属性寄存器(MPU_RASR)配置成某一个值,在特权(Privileged permissions)和用户模式(Unprivileged permissions)的访问许可是不同的,甚至可将用户模式的权限设置成不可访问。那么,什么是 MPU 的特权模式和用户模式呢? 接下来我们在这篇文章来理解这些名词,并讨论在 STM32 MCU 代码中如何使用内存保护单元 MPU 的特权与用户模式。 MPU(Memory Protection Unit) MPU 内存保护单元可以用来使嵌入式系统更加健壮与安全。它可以阻止用户应用程序破坏系统关键数据。它可以通过将内存SRAM 区域定义成不可执行,来阻止代码注入型攻击。也可以用来改变内存的性质,例如是否允许缓存(Cache)。用来设置内存属性的 MPU_RASR 寄存器字段描述如下: ![0N43L2IN%{V}6AR]3VTD([G.png 0N43L2IN%{V}6AR]3VTD([G.png](data/attachment/forum/202203/05/222150genv7nezeenzbice.png)

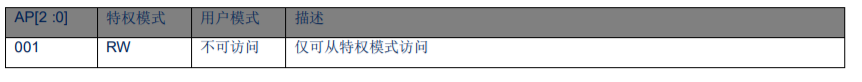

在 MPU_RASR 中用来设置数据访问许可的 AP 字段详细设置选项如下: ![1`F4[{V49P]Q%6(W(N704FU.png 1`F4[{V49P]Q%6(W(N704FU.png](data/attachment/forum/202203/05/222150iobgjt5py0oo10uj.png)

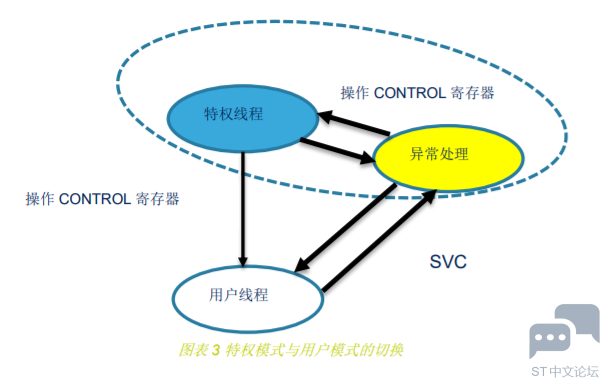

特权模式(Privileged mode)与用户模式(UnPrevileged mode) 特权模式与用户模式是指 Cortex 内核的执行模式。它不是 MPU 的一部分,但与 MPU 单元有关联。当代码运行在特权模式下,代码拥有所有的访问许可;而代码运行在用户模式,则访问权限受限制。限制包括在系统设计阶段就定义的可运行指令限制,可访问内存以及外设限制。也包括由 MPU 单元动态所定义的内存访问规则。 从特权模式进入用户模式,只需使用 MSR 指令操作 CONTROL 寄存器。但是,不可以直接从用户模式转入特权模式,必须经过一个异常处理操作模式,比如 SVC( Supervisor Calls)。在异常处理通过操作 CONTROL 寄存器,可从用户模式回到特权模式。请注意,特权线程与异常处理线程,都是在特权模式下运行。 如下图所示:

在代码中结合特权与用户模式使用 MPU 1. 开发环境 开发板: STM32 L476RG NUCLEO 开发工具:STM32Cube_FW_L4_V1.7.0 IAR/Keil 注:也可以选择其他 STM32 系列并选择相应的开发板与固件库。 2. 开发目标定义 在软件中定义一块数组,使用 MPU 将该区域配成仅可从特权模式下进行访问,并验证用户模式下访问会导致内存管理异常或者硬错误。

3. 代码资源与整合 STM32 Cube 固件库提供了大量的例程供学习和重用。查找 STM32Cube_FW_L4_V1.6.0 可以发现,固件库已分别实现了特权模式与用户模式的切换(CORTEXM_ModePrivilege),和 MPU 的配置(CORTEXM_MPU)。 ![VN)ZWQ]RY@)FNA538KROHE9.png VN)ZWQ]RY@)FNA538KROHE9.png](data/attachment/forum/202203/05/222151lsq88r37ydyrhrqf.png)

我们需要将两个例程整合在一起来实现我们的开发目标。注意你选择其他 STM32 系列也是没有问题的,也支持 MPU 功能。复制 CORTEXM_MPU\Src\stm32_mpu.c 到 CORTEXM_ModePrivilege\Src 目录下 ![QLX]ECL8~OO[Z(AB`O4X7`K.png QLX]ECL8~OO[Z(AB`O4X7`K.png](data/attachment/forum/202203/05/222150wsmm0mkzdpm60zmm.png)

复制 CORTEXM_MPU\Inc\stm32_mpu.h 到 CORTEXM_ModePrivilege\Inc 目录下 ![XBJO6[[4]_AAD3}3I}96A.png XBJO6[[4]_AAD3}3I}96A.png](data/attachment/forum/202203/05/222151i0ja5109v0880ahh.png)

打开 CORTEXM_ModePrivilege 工程文件,将 stm32_mpu.c 和 stm32_mpu.h 添加到工程文件中。IAR 与 Keil 略有不同,在 IAR 下只需添加 C 文件。 4. 修改与增加代码 新增加的代码以红色表示 在主程序中包含 stm32_mpu.h

在主程序里调用 MPU 配置函数 要对使用的内存进行 MPU 配置,未被 MPU 配置的资源将视之为不可访问。这是 MPU_Config 必须被使用的原因。

修改 MPU_AccessPermConfig 将数组区域配置成我们设计的权限并增加测试代码。 MPU_AccessPermConfig 在特权模式下运行,故测试代码不会触发异常。

在用户模式下尝试读写数组 参考代码中直接访问数组,很容易被编译器优化掉而不能发挥测试作用。这里加了个判断后写的操作,使编译器不去优化它。

至此,可以编译成功运行来体会特权模式与用户模式的 MPU 的不同配置。执行到主程序中新加的数组访问代码,会产生内存 管理异常。 5. 关键代码分析 从特权模式进入用户模式。直接设置 CONTROL 寄存器。

从用户模式回到特权模式,需要触发异常处理

在异常处理中将线程回到特权模式执行

若用户模式下代码试图访问无权限数据将产生内存管理异常,从而进入下述函数。

结论 本文档介绍了 MPU 的特权与用户模式,并整合与修改已有代码进行了应用。在实际中可将 MPU 与 Cortex 运行模式结合,可使应用更加健壮与安全。 |

【下载有礼】STM32 Finder华为应用商店正式上线!移动选型工具助力开发效率升级

【2025·STM32峰会】GUI解决方案实训分享5-调通板载的NRF24L01 SPI接口并使用模块进行无线通信(发送和接收)

【2025·STM32峰会】GUI解决方案实训分享2-编译运行TouchGFX咖啡机例程(含桌面仿真)

实战经验 | Keil工程使用NEAI库的异常问题

STM32 ISP IQTune:真正零门槛的免费ISP调整软件

【经验分享】STM32 新建基于STM32F40x 固件库的MDK5 工程

意法半导体MCU双供应链策略,打消中国客户后顾之忧

2024意法半导体工业峰会:赋能智能电源和智能工业,构筑可持续未来

ST推出灵活、面向未来的智能电表通信解决方案,助力能源转型

意法半导体 x Qu-Bit Electronix:推动新一轮的数字声音合成革命

微信公众号

微信公众号

手机版

手机版