.png) STMCU小助手

发布时间:2022-7-21 19:00

STMCU小助手

发布时间:2022-7-21 19:00

|

引言 本应用笔记描述了如何以安全的方式使用STM32L0、STM32L4和STM32L4+系列微控制器内嵌的防火墙。该IP为来自第三方的代码和数据(如原始设备制造商(OEM)开发软件代码)提供了非常高的安全性。 在已确定的内存映射段上指定敏感信息(如加密密钥、安全算法和关联的变量)。防火墙管理对这些受信区域的访问,并通过复位微控制器来拒绝非法访问。 本文档介绍了一些典型用例,除STM32 MCU提供的其他一些保护功能外,保护级别需要防火墙。 还重点介绍了必要的具体注意事项,以便实施最适当的软件开发策略以构建安全项目。此外还提供了建议列表,以便使软件调试阶段的开发更加简单快速。 本文档还介绍了与实施防火墙相关的软件/硬件约束,以正确处理STM32L0、STM32L4和STM32L4 +系列微控制器中可用的安全机制。 1 防火墙描述 1.1 引言 防火墙可让用户在存储代码或数据的内存映射中建立受信区域,并监视对这些区域的访问。具有防火墙的STM32微控制器(请参阅相关的参考手册或数据手册,核实该IP的可用性)基于Arm®(a)内核。 用户可能希望使用内存映射中的机密关联数据保护某些敏感算法,和/或准确管理用户代码何时访问受信区域,以及该安全区域何时返回非受保护用户代码执行。如果在代码执行期间检测到意外访问,防火墙将执行访问监视(指令提取、读取、写入操作)并产生复位,立即停止对受保护区域的任何侵入式操作。 KA5D10PF7]({CUTY.png](data/attachment/forum/202207/21/190119kkmr6oqzq3v6h3yr.png)

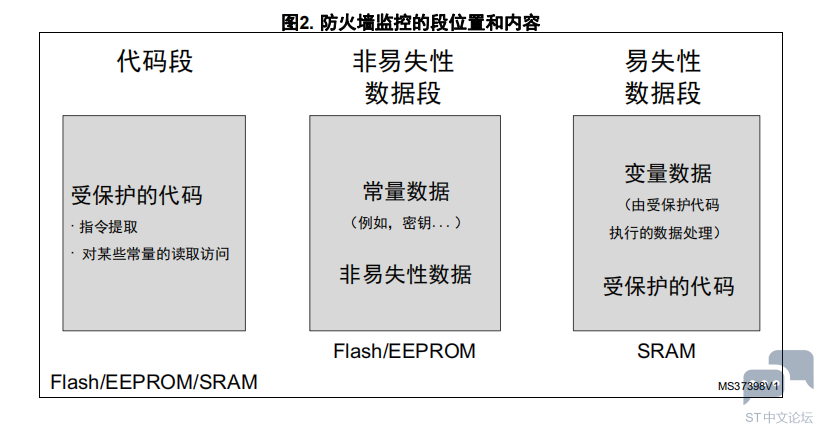

1.2 受信区域 防火墙监视对内存映射中指定为受信区域的指定位置的访问。可以定义三个不同的位置(请参阅图 2),每个位置也称为段。 • 代码段 该区域包含由防火墙保护的代码。防火墙监视必须在适当时间进行的指令提取或数据读取访问(请参阅第 1.4节),否则防火墙将通过“复位”拒绝访问。受保护的代码可以位于闪存中,如果易失性数据段已声明为共享或可执行文件,则可以位于SRAM中。 • 非易失性数据段 该区域主要包含敏感常量(如密钥),或受保护代码使用的或多或少的静态敏感数据。段在闪存或EEPROM(程序或数据)中进行定义,具体取决于应用程序使用的微控制器。 • 易失性数据段 该受信区域包含受保护代码使用的潜在的变量数据。它位于SRAM内部。在执行受保护代码的过程中完成访问后,即可读取或写入数据。在这种情况下,防火墙不会检测到侵入性行为,而是允许执行访问。如果在防火墙配置期间将该段配置为可执行,则该段也可以用于执行代码的敏感部分(请参阅第 1.4节)。 所有这些受信区域(段)都可以通过其各自的寄存器对进行配置,并在这些区域中定义了每个段的起始地址及其相应的长度(在表 2中定义粒度)。

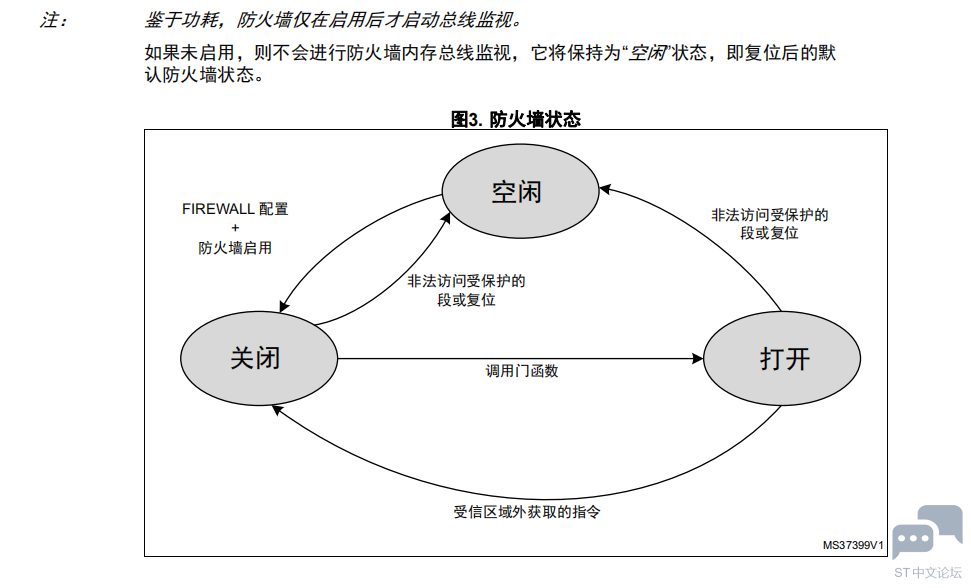

1.3 防火墙状态 防火墙具有三种状态:空闲,关闭和打开。图 3显示了不同防火墙状态之间的转换方案。 防火墙对连接到闪存、EEPROM或SRAM的AHB总线访问进行访问,无论防火墙状态如何(空 闲模式除外)。 在图 4中定义了调用门机制:其允许用户将防火墙置于“打开”状态,从而对受信区域进行特定访问,但当防火墙置于“关闭”状态时则无法进行访问(请参阅第 1.4节)。 要关闭防火墙并拒绝从CPU对受信区域(受保护的段)的任何访问,只要指令代码已声明为可执行,即可提取并执行位于代码段或易失性数据段之外的指令代码。 释放复位后,防火墙处于“空闲”状态。一旦已进行配置和启用,就会进入“关闭”状态。

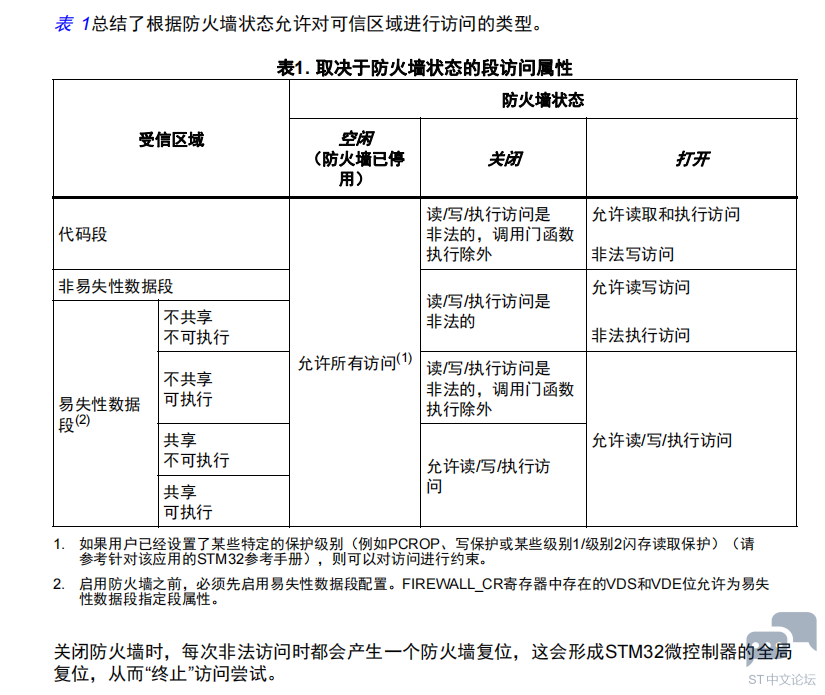

1.4 受信区域访问属性 一旦启用,防火墙将开始监视对非易失性存储器和SRAM的所有访问。对受信区域的每个访问请求都将被检查,并且防火墙可以根据其当前状态将其标记为非法。 表 1总结了根据防火墙状态允许对可信区域进行访问的类型。

关闭防火墙时,每次非法访问时都会产生一个防火墙复位,这会形成STM32微控制器的全局 复位,从而“终止”访问尝试。 完整版请查看:附件 |

DM00209772_ZHV1.pdf

下载503.15 KB, 下载次数: 5

【STEVAL-STWINKT1B评测】数字麦/模拟麦对比测试+音频配套上位机软件开发

【板卡评测】STEVAL-STWINKT1B读取 ACC/GYRO/MAG 实时数据

STM32大神笔记,超详细单片机学习汇总资料

小白也能明白的STM32的低功耗与唤醒机制

入门嵌入式,为什么STM32是“优选起步”?

【STM32入门学习路径指南】(四步走)

STM32和Arduino对比,谁更耐打?

STM32系统中2种数据掉电保护的方法

简单实用!STM32硬件错误的调试技巧

STM32 LL为什么比HAL高效?

微信公众号

微信公众号

手机版

手机版