|

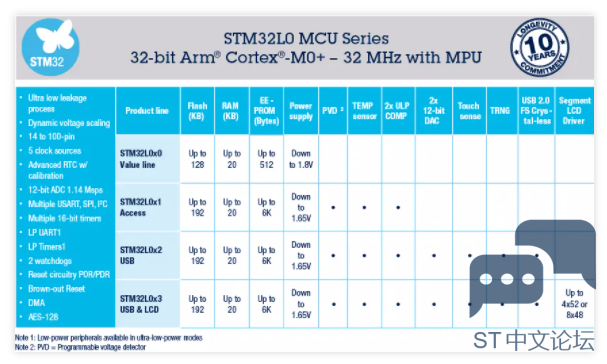

STM32 MCU内建多种安全功能,为设备信息安全打造坚固的平台,在这个平台的基础上进而可以运行可信的进程以及密码学操作。STM32 MCU底层硬件具备的安全能力能够覆盖存储访问保护、代码/系统隔离、启动入口限定、防篡改检测、密码学算法加速等多方面的安全需求,例如: 身份识别:UID, OTP 存储访问保护/软件IP保护:RDP(读保护),WRP(写保护),PCROP(专有代码保护),OTFDEC(On-The-Fly Decryption实时解密模块) 代码/系统隔离:MPU,Firewall(防火墙),TrustZone,Secure User Memory(安全用户存储区) 启动入口限定:RDP2,BOOTLOCK(启动锁定) 防篡改检测:Anti-Tamper 密码学算法硬件:AES,HASH,PKA,TRNG 芯片硬件安全功能结合软件能够实现更多应用层的安全功能,例如安全启动,安全更新,安全存储,安全通信,可信执行环境等等。 这次我们将手把手教你如何基于防火墙和PCROP在STM32L0上实现关键数据和代码保护。 STM32L现有5大子系列,STM32L0、STM32L1、STM32L4/STM32L4+和刚刚宣布量产的STM32L5,为低功耗应用提供了完整的解决方案。 STM32L0系列是意法半导体的入门级32位超低功耗MCU产品组合,旨在实现卓越的低功耗水平。由此产生了真正的超低功耗MCU,125℃时的功耗为世界最低。ARM® Cortex®-M0+内核与STM32超低功耗特性的独有结合,使STM32L0非常适合电池供电或供电来自能量收集的应用。

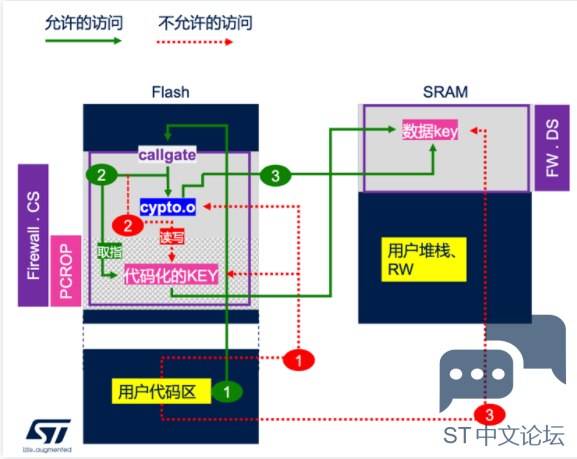

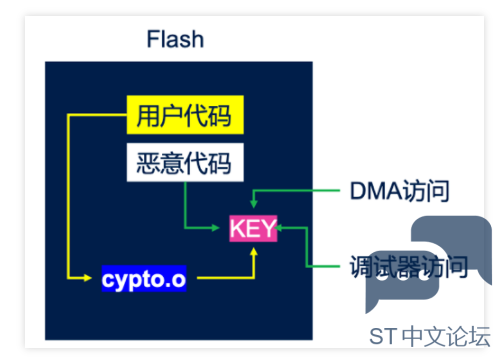

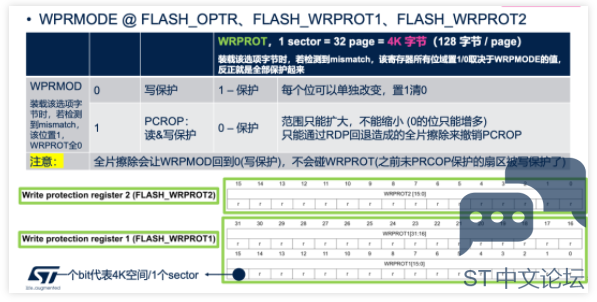

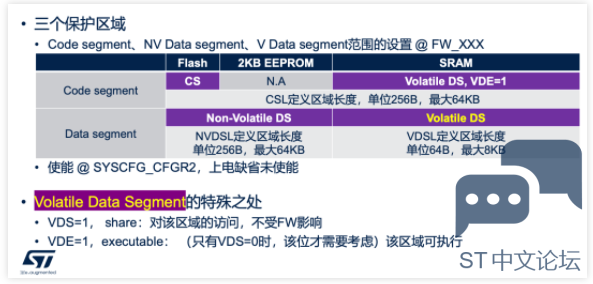

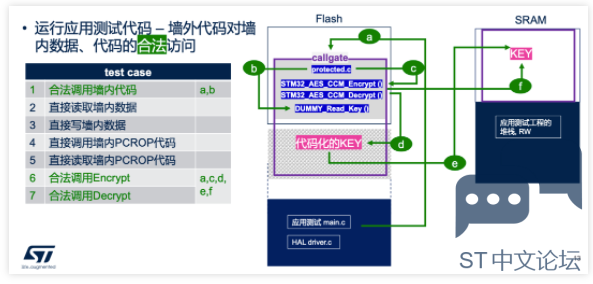

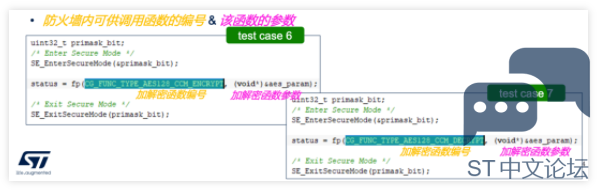

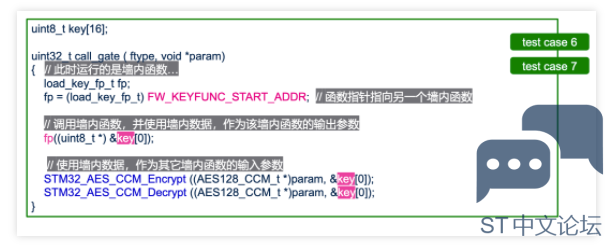

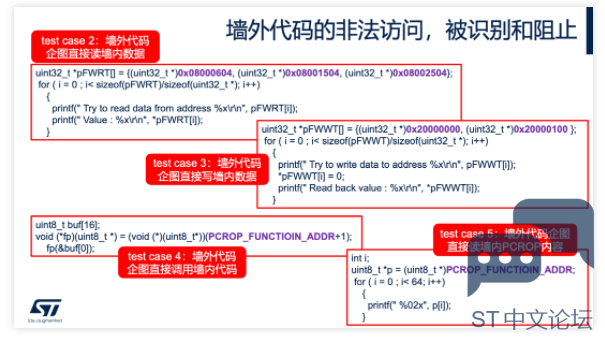

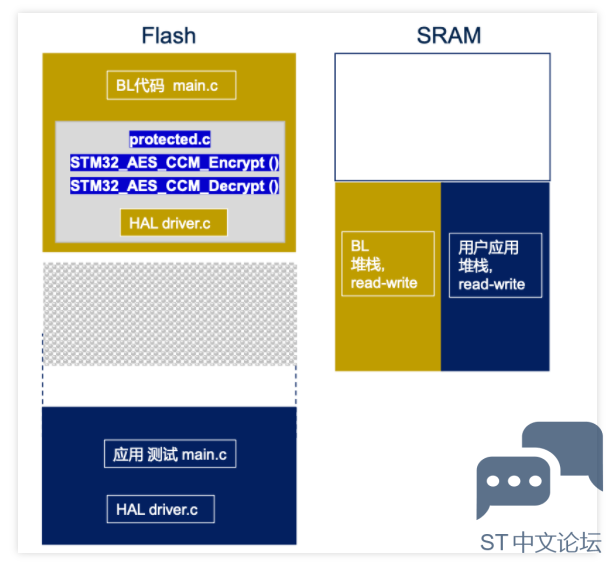

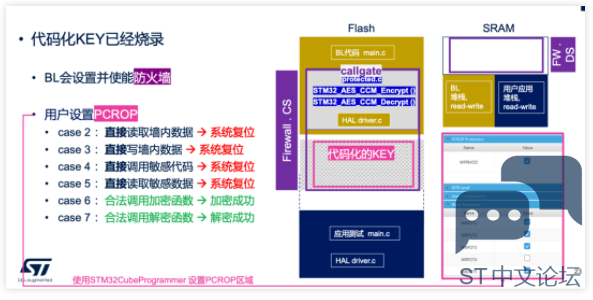

STM32L0和STM32L4系列的硬件除了通常的RDP、WRP,还带有Firewall和PCROP硬件安全特性。使用STM32的security硬件模块(Firewall和PCROP)实现对关键数据(密钥)的保护:应用代码可以使用加解密功能,但是无法拿到密钥。本方案提供了在STM32L073(STM32L073-Nucleo)上的参考实现,以及相应测试代码。 方案包的内容包括: 三个IDE下的示例工程:IAR,MDK,STM32CubeIDE 方案介绍文档 脚本工具(生成秘钥相关文件) PCROP私有代码保护 PCROP提供了一个额外层次的代码保护,PCROP可以设置内部Flash的指定区域成为只能执行的代码区域,该区域无法被读取(作为数据),修改或擦除,也就是说无论是通过调试器还是芯片运行的代码(包括运行在PCROP区域内部的代码本身)都无法读取PCROP保护区域的指令,而且,即使在RDP0的状态下,PCROP所保护的区域也无法通过调试器进行数据读取。 PCROP的常见用途是联合开发,对部分软件IP进行保护,受保护部分的代码不能被二次开发用户读出或修改,但是其中的函数API可以被调用。PCROP同时也可以成为对数据进行某种程度保护的手段,这时候,需要将被保护的数据转换成一段指令,只有执行该段指令之后,数据才会被恢复到寄存器或者RAM当中。 PCROP主要防止来自CPU、DMA以及通过调试端口的数据访问;PCROP主要保护用户片上Flash的一段区域(由选项字节设置区域范围,保护上电即生效)。其保护机制是PCROP区域仅能被指令访问,不允许数据访问(包括DMA 、调试访问) 。 主要用途包括: 常用于保护关键代码,只可被执行,不能被读出(dump) 防止内部攻击:注入恶意程序读取关键代码 防止外部攻击:来自调试端口的读取 也可用于保护“代码化的” 关键常数数据 需要先将关键常数转换成代码 CPU执行这段代码,会把关键数据恢复到SRAM或者寄存器中,这段SRAM再 使用STM32的其他存储和执行保护模块,比如Firewall保护,防止恢复出来的 关键数据被用户代码直接读取;或者寄存器本身是WO属性 Firewall防火墙 使用Firewall防火墙硬件IP,可以在片上Flash和RAM中隔离出一块隔离区,该隔离区具有唯一的入口,只有从该入口进入后防火墙隔离区域内的代码和数据才能够被执行和访问,从防火墙保护区域跳转出去之前也必须进行关闭操作才能够允许跳转,也就是说函数只能从设计允许的出口退出,除此之外的任意的调用、访问和跳转都会引发系统复位。 通过防火墙提供的隔离功能,部分关键的软件功能和数据可以放置于防火墙隔离区内,防火墙外的应用程序只能够通过防火墙提供的唯一入口函数调用防火墙内部的功能,而无法直接看到其中的代码或者数据,起到将关键操作与系统其它部分的软件隔离开的作用。 防火墙的功能是系统运行后动态开启的,而不是来自OptionByte的静态设置,但是防火墙一旦使能,则在当前的Power Cycle始终有效,且不能被禁止,直到下一次复位。 具有防火墙功能的STM32系列包括STM32L0和STM32L4。 防火墙主要用于防护CPU,DMA,保护用户片上Flash、片上EEPROM 和 片上SRAM上的指定区域(防火墙里的区域)。 保护机制: 防火墙里的代码、数据不能被墙外的代码直接访问 必须走固定入口(Call Gate)进入墙里再访问 出去(跳转到防火墙以外的代码)之前必须置位寄存器 否则产生系统复位 (对中断的影响: 进墙之前,应用需要关中断;出墙之后,应用需要开中断) 由寄存器设置范围并使能,即上电缺省没有保护 一旦防火墙使能,保护生效直到下一次系统复位 使用PCROP和防火墙保护关键数据和操作: 密钥及使用密钥的加解密操作 加解密函数放在防火墙(Firewall)的Code segment 终端客户的密钥代码化后,放在PCROP区域里,该区域也是防火墙的一部分;执行密钥代码把密钥数据恢复到也由防火墙保护的SRAM中 墙外的用户代码要调用加解密函数,必须走固定的地址进入(防火墙Call Gate),并以参数的形式指定调用具体的加解密函数 墙内的加解密函数调用同在墙内的密钥代码,从而把密钥数据恢复到SRAM中,供加解密函数使用 墙外的代码不能直接调用墙内的加解密函数,也不能直接读写墙内的数据,否则系统复位 保护方案图解 允许的访问: 墙外代码通过callgate进入墙内,调用墙内代码 墙内代码执行也在墙内的PCROP区域 墙内代码读写墙内的数据 非法的访问: 墙外代码企图直接调用墙内代码 墙内代码读写墙的PCROP区域 墙外代码企图直接读写墙内数据

和不使用PCROP和防火墙的普通方案比较: 未使用PCROP、FW功能的方案 密钥数据未受保护 内部攻击,注入的恶意程序可以直接读取 外部攻击,通过调试probe可以读取(没有 RDP的情况下)

本方案 密钥数据被PCROP和Fire wall双重保护 加解密功能被Fire wall保护 墙外代码可以使用加解密功能,但得不到密钥数据

STM32L0上的密钥保护方案示例 STM32L0的PCROP

STM32L0的Firewall

STM32L0上的密钥保护Demo(1)

STM32L0上的密钥保护Demo(2)

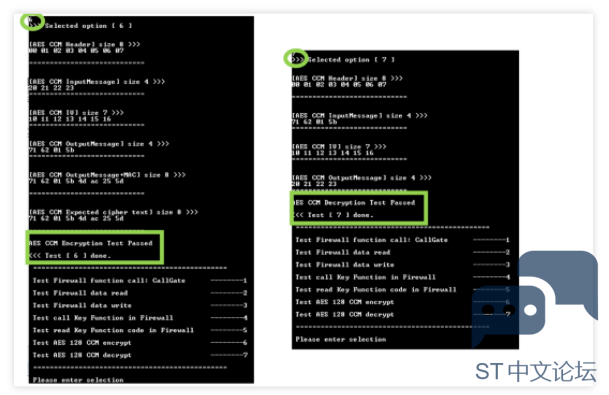

STM32L0上的密钥保护Demo(3)

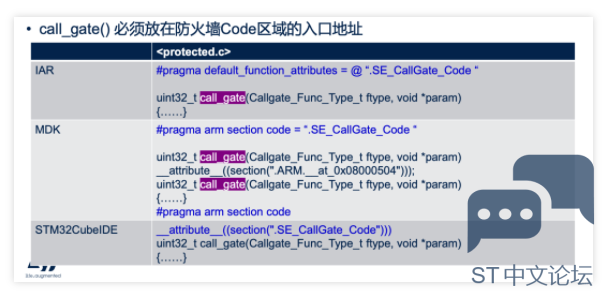

墙外代码合法调用墙内代码:走Callgate进入 外部代码访问墙里的代码,进入callgate之前需要关中断,退出后开中断 SE_EnterSecureMode&SE_ExitSecureMode 给函数指针赋值 fp=...CALL_GATE_FUNCTIOIN_ADDR +1 = 0x0800 0505 该函数指针带两个参数,发起调用

墙内代码可以随意调用墙内代码、数据

STM32L0上的密钥保护Demo(4)

墙外代码的非法访问,被识别和阻止

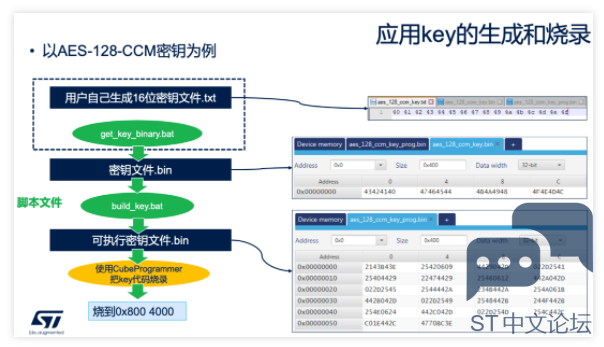

应用key的生成和烧录

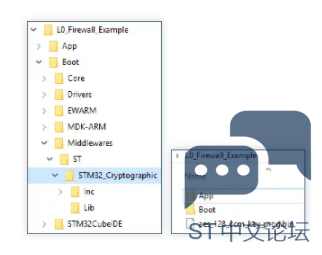

例程Setup ·解压缩例程包 ·下载X-Cube-Cryptolib软件包(https://www.st.com/x-cube-cryptolib),将软件包中FW库 L0对应目录下的Middlewares文件夹拷贝到例程包对应位置(参见下面左图) ·使用你熟悉的IDE,分别打开Boot和App两个工程,编译后分别下载 ·使用STM32CubeProgrammer把例程包里的密钥文件烧写到0x08004000(参见下面右图) ·使用STM32CubeProgrammer设置0x08004000开始的4KB区域为PCROP保护 ·STM32L0上,闪存扇区的“写保护”和“PCROP保护”都由WRPOT控制 ·当WRPMOD=1,WRPOT=0,表示对应扇区被PCROP ·勾选WRPMOD;除了WRPOT4之外,其他WRPOTx都勾选上 ·打开串口调试助手 115200,8 bit数据位,1 bit停止位;无校验位,无流控 ·STM32L073-Nucleo板:按复位键,运行

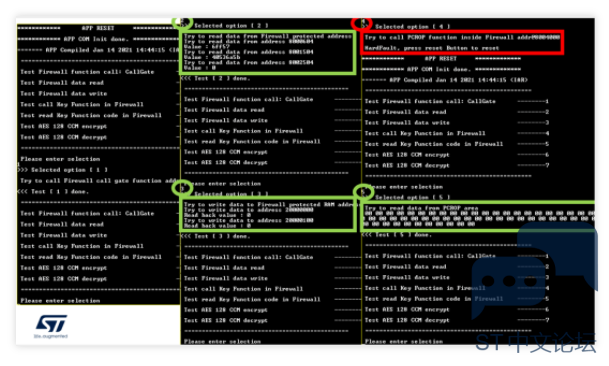

测试案例(1) 代码化KEY未烧录或已擦除:使用hardcode的缺省Key BL不会设置和使能防火墙 用户未使能PCROP case 2: 读取墙内数据 → OK case 3: 写墙内数据 → OK case 4:直接调用敏感代码 → 执行0指令码, hard fault case 5:直接读取敏感数据 → OK case 6:合法调用加密函数 → 加密失败 case 7:合法调用解密函数 → 解密失败

测试案例(2)

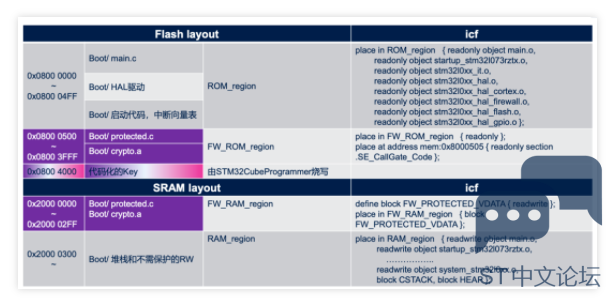

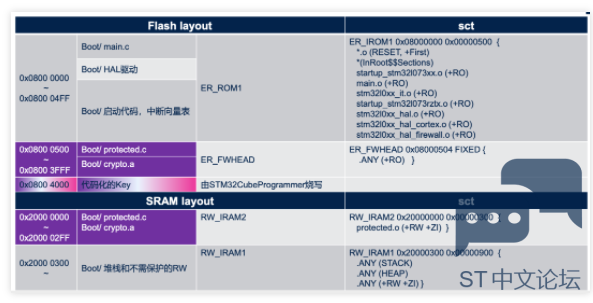

IDE相关的链接文件 存储区域分配及其Layout

把函数放到指定地址

通过链接文件实现期望的存储区分配- Boot工程,IAR环境下的 linker.icf 文件

通过链接文件实现期望的存储区分配—— Boot工程,MDK环境下的 linker.sct 文件

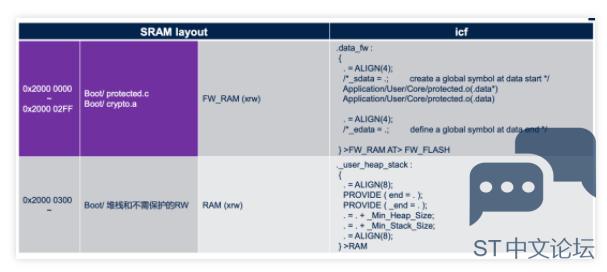

通过链接文件实现期望的存储区分配 ——Boot工程,STM32CubeIDE环境下的 linker.ld文件

通过链接文件实现期望的存储区分配 Boot工程,STM32CubeIDE环境下的 linker.ld文件

|

STM32如何分配原理图IO

STM32ADC过采样及几种ADC采样的处理方法

分享一个STM32L031的串口调试程序

基于STM32L051使用CubeMX生成工程文件ST系列芯片通用经验分享

基于STM32L051开始添加需要的代码经验分享

STM32L051测试I2C协议设备的添加经验分享

基于STM32L051测试Flash和EEPROM的读写

基于STM32L051串口测试与Enocean模块通讯问题

基于STM32L0的EEPROM读写经验分享

基于STM32L0 ADC使用HAL库关于校准问题经验分享

微信公众号

微信公众号

手机版

手机版